Foire aux questions

Généralités

Qu’est-ce que le programme Initiatives en cybersécurité?

Ce programme national, articulé sur la collaboration, est conçu pour renforcer la cybersécurité dans les organisations canadiennes de recherche et d’éducation en harmonisant, coordonnant et finançant des initiatives jugées prioritaires au terme de vastes consultations avec les intervenants du secteur.

Qui finance le programme?

Le ministère fédéral Innovation, Sciences et Développement économique Canada (ISDE) finance CANARIE pour qu’il coordonne, harmonise et subventionne les initiatives du programme.

Qui peut y participer?

Les organisations admissibles (voir les critères plus bas). Chaque organisation ne peut soumettre qu’une demande de participation.

Quels sont les critères d’admissibilité?

Pour participer au programme, l’organisation doit respecter les critères que voici :

- elle doit être connectée au Réseau national de la recherche et de l’éducation (RNRE);

- elle doit adhérer à l’organisation d’un partenaire du RNRE et disposer d’un réseau autonome;

- elle doit être une institution d’enseignement postsecondaire, une installation de recherche non fédérale ou un centre d’excellence.

Y a-t-il une échéance pour participer au programme?

Les organisations admissibles (OA) peuvent s’inscrire jusqu’au 31 mars 2023, mais le programme Initiatives en cybersécurité (PIC) sera financé jusqu’au 31 mars 2024. Néanmoins, l’organisation n’aura accès aux initiatives subventionnées qu’une fois sa participation au programme confirmée. Par conséquent, plus vite elle s’y inscrira, plus longtemps elle bénéficiera des initiatives que finance CANARIE.

Les organisations participantes ont-elles un certain temps pour s’inscrire aux initiatives subventionnées?

Oui. Une échéance sera fixée pour l’inscription à chaque initiative et son déploiement. Ainsi, les organisations participantes ont jusqu’au 31 mars 2023 pour déployer la première, le pare-feu DNS de l’ACEI.

Doit-on mettre en œuvre toutes les initiatives que finance le PIC?

Non. Toutefois, ces initiatives sont conçues pour s’intégrer mutuellement et renforcer la cybersécurité de l’organisation ce qui, au bout du compte, rendra le secteur plus sûr.

Notre organisation a un produit ou un service susceptible d’intéresser le secteur canadien de la recherche et de l’éducation. Comment pourrions-nous le présenter afin qu’il soit financé dans le cadre du programme Initiatives en cybersécurité?

Les propositions doivent toutes être présentées par un membre du milieu de la recherche et de l’éducation, ce qui iLes nouvelles initiatives susceptibles d’être financées doivent d’abord être examinées par la Commission consultative en cybersécurité. Le projet doit aussi être appuyé par un membre du milieu de la recherche et de l’éducation, ce qui inclut les organisations admissibles (critères d’admissibilité ici), les partenaires du RNRE, et les regroupements ou les associations communautaires représentant des organisations admissibles (p. ex., CUCCIO, CICan, etc.). Ainsi, pour que le projet d’une entité du secteur privé soit examinée, au moins une organisation de la liste qui précède doit l’appuyer.

Pour soumettre une initiative, veuillez télécharger et remplir le Formulaire de proposition puis l’envoyer à [email protected].

Partenaire du RNRE

Qu’est-ce que le RNRE?

Le Réseau national de la recherche et de l’éducation (RNRE) canadien connecte les chercheurs, les enseignants et les innovateurs du pays les uns aux autres et leur donne accès à leurs homologues ainsi qu’aux données et aux technologies du monde entier. Le réseau est également raccordé à une toile mondiale composée d’une centaine de RNRE, partout sur le globe. Le RNRE canadien se compose de treize partenaires provinciaux et territoriaux et d’un partenaire fédéral, CANARIE.

Quel est le rôle des partenaires provinciaux et territoriaux du RNRE dans le programme Initiatives en cybersécurité?

Les partenaires provinciaux et territoriaux du RNRE collaboreront avec CANARIE pour faire connaître les initiatives subventionnées, les piloter, les coordonner et en faciliter l’exécution.

Quels liens y a-t-il entre le programme Initiatives en cybersécurité et le Canadian Shared Security Operations Centre (CanSSOC), le projet SIEM du Réseau national de la recherche et de l’éducation (RNRE) et le programme ON-CHEC de l’Ontario?

Ces trois initiatives se complètent et ont pour but d’accroître les compétences en cybersécurité, d’élargir les capacités dans ce domaine et de faciliter le partage de l’information sur les cybermenaces dans le secteur de la recherche et de l’éducation.

On dirait qu’il y a beaucoup d’initiatives nationales et régionales pour résoudre le même problème de sécurité. Pourquoi?

Sécuriser les milieux de la recherche et de l’éducation est une tâche complexe qui exige l’harmonisation et la coordination de solutions complémentaires que proposent diverses organisations. Nous collaborons avec d’autres partenaires ou initiatives dans un but commun : rendre plus sûr les milieux de la recherche et de l’éducation au Canada.

Le programme Initiatives en cybersécurité s’inscrit dans une stratégie plus vaste échafaudée par les partenaires nationaux et internationaux de CANARIE pour mettre en place une approche commune à la sécurisation des milieux de la recherche et de l’éducation. Grâce à cette approche, on créera un site Web central et une marque identifiable à partir desquels on pourra effectuer une recherche sur l’ensemble des programmes de cybersécurité régionaux, nationaux et mondiaux et y accéder. Plus de détails sur le site et la marque en question seront dévoilés au début de 2021.

Obligations relatives à la participation

Que mon organisation devra-t-elle faire si elle s’inscrit au programme et ratifie l’Entente de collaboration en cybersécurité avec une organisation (ECCO)?

Voici ce à quoi sera tenue l’organisation en vertu de l’ECCO.

- Elle pourra, à sa discrétion, choisir la ou les initiatives auxquelles elle aimerait participer et pour chacune d’elles devra :

- s’inscrire à l’initiative en cybersécurité en vue d’y participer;

- ratifier la ou les ententes complémentaires qu’exige l’initiative, s’il y a lieu;

- participer aux activités d’intégration et de formation établies par le partenaire de l’initiative;

- collaborer avec la collectivité dans le cadre de l’initiative, y compris recourir à des outils en ligne comme Slack.

- L’organisation devra désigner un responsable IT pour qu’il réponde aux exigences IT de l’initiative (le partenaire de l’initiative pourra lui dispenser du soutien au besoin).

- Elle devra donner son avis sur de nouvelles initiatives éventuelles.

- Elle devra remettre un rapport final sur chaque initiative à laquelle elle a participé en se servant du modèle fourni par CANARIE.

Quelles sont les obligations de CANARIE en vertu du programme?

Aux termes de l’ECCO, CANARIE et ses partenaires du RNRE faciliteront l’exécution des projets et des initiatives en cybersécurité dans les organisations qui se sont inscrites au PIC. Ces initiatives sont entièrement ou partiellement financées par CANARIE.

Mon organisation touchera-t-elle des fonds directement dans le cadre de ce programme?

Il se pourrait qu’une organisation admissible reçoive des fonds pour certaines activités comme la formation du personnel ou l’installation et la configuration des logiciels. Dans un tel cas, l’organisation participante devra conclure une entente complémentaire avec CANARIE. L’ECCO ne prévoit pas le financement direct des organisations. Elle ne sert qu’à financer des initiatives dont peut bénéficier gratuitement l’organisation.

Nous avons déjà instauré les meilleures mesures de protection. Pourquoi devrions-nous adopter les initiatives financées par le PIC?

es initiatives n’ont pas pour but de remplacer ce que vous avez déjà mis en place, mais d’ajouter une couche de protection supplémentaire uniforme à toutes les organisations du secteur canadien de la recherche et de l’éducation. Les initiatives subventionnées par le PIC ont été conçues pour s’intégrer les unes aux autres et renforcer la cybersécurité de l’organisation ce qui, par voie de conséquence, consolidera tout le secteur.

Pour la majorité des organisations, le financement de ces initiatives par le PIC signifie une économie appréciable dans le budget IT annuel, économie qu’on pourra affecter à d’autres mesures de sécurité, à la formation ou aux ressources humaines.

Si l’organisation utilise déjà un service identique à celui que subventionne le PIC, CANARIE en absorbera automatiquement le coût. Après l’inscription au PIC, CANARIE collaborera directement avec le partenaire de l’initiative (distributeur ou fournisseur du service) en vue d’en prendre le coût en charge.

Nous n’avons pas beaucoup de ressources. Et nous n’avons ni le temps ni les personnels nécessaires pour s’occuper de nouvelles initiatives.

C’est ici qu’entre en jeu le partenaire du RNRE de votre région. Son personnel possède le savoir-faire requis pour servir de prolongement à votre équipe. Pour plus de détails sur le niveau d’effort requis, veuillez consulter la FAQ de chaque initiative ci-dessous.

Inscription

Comment l’organisation peut-elle s’inscrire à une des initiatives subventionnées?

Les organisations qui se sont inscrites au programme Initiatives en cybersécurité (PIC) peuvent participer aux initiatives qu’il finance. Si l’organisation est admissible au PIC, le partenaire du RNRE de sa province ou de son territoire prendra contact avec elle et lui transmettra un lien donnant accès au formulaire d’inscription. Vous ne savez pas si votre organisation est admissible ou pas? Contactez le partenaire du RNRE de votre province ou territoire.

Quelles informations le formulaire d’inscription réclame-t-il?

Les informations réclamées sont celles qui serviront à préparer l’Entente de collaboration en cybersécurité avec une organisation (ECCO) de CANARIE. Si vous le désirez, vous pouvez examiner un exemple du formulaire et de l’entente.

Entente

Qu’est-ce que l’Entente de collaboration en cybersécurité avec une organisation (ECCO)?

L’ECCO est l’entente que concluent CANARIE et l’organisation admissible (OA) qui décide de participer au programme Initiatives en cybersécurité. L’ECCO officialise l’intention de l’organisation à collaborer et à participer aux initiatives et aux projets nationaux en cybersécurité, et ainsi bénéficier du financement de ces initiatives par CANARIE.

Voir un exemple de l’ECCO.

Peut-on modifier l’Entente de collaboration en cybersécurité avec une organisation (ECCO)?

Pour une question d’uniformité, l’entente est la même pour toutes les organisations qui participent au programme. L’ECCO ne peut être modifiée à la demande d’un seul participant.

Pourquoi mon organisation doit-elle signer une autre entente? Elle fait déjà partie du Projet conjoint en sécurité.

Le programme Initiatives en cybersécurité est un nouveau programme. Ses exigences sont différentes. Il exige donc la ratification d’une nouvelle entente.

Pare-feu DNS de l’ACEI

Nous avons déjà un pare-feu. En quoi celui-ci est-il différent?

Comparativement à votre pare-feu « ordinaire », dont vous vous servez pour empêcher le trafic malveillant d’accéder à votre réseau, celui de l’ACEI empêche vos utilisateurs d’accéder aux sites malveillants à partir des appareils se trouvant sur votre réseau. On doit passablement de fuites de données aux employés ou aux étudiants qui cliquent par inadvertance un lien dans un courriel d’hameçonnage ou sur un site Web quelconque. Le pare-feu DNS de l’ACEI ajoute une couche de protection cruciale en interdisant l’accès à de tels sites, par une en temps réel des fils de menaces dans le monde ou par une analyse des données historiques. Le pare-feu identifie aussi les activités suspectes et les signale à l’équipe de cybersécurité de l’organisation avant de mettre les appareils infectés en quarantaine afin de limiter les risques.

Nous avons déjà un pare-feu DNS d’un autre fournisseur. Pourquoi changer?

Avec le PIC, CANARIE finance l’implantation du pare-feu DNS de l’ACEI dans toutes les organisations admissibles. Puisque la plupart des pare-feu DNS sont facturés en fonction du nombre d’ETP, l’initiative de l’ACEI signifiera une économie appréciable pour la majeure partie des organisations. L’argent épargné pourra être investi dans d’autres ressources en cybersécurité.

Comment l’organisation peut-elle accéder à cette initiative?

Veuillez communiquer avec le partenaire du RNRE de votre province ou territoire.

Si l’organisation s’est déjà inscrite au PIC, le partenaire du RNRE de votre région vous enverra un lien menant au portail de l’ACEI, où vous pourrez configurer et installer le pare-feu DNS.

Si l’organisation n’est pas encore inscrite au PIC

- Le partenaire du RNRE de votre région vous enverra le lien menant au formulaire d’inscription.

- Après que vous aurez rempli et soumis le formulaire, CANARIE vous enverra l’Entente de collaboration en cybersécurité avec une organisation (ECCO), que vous devrez signer.

- Une fois l’ECCO ratifiée, le partenaire du RNRE de votre région vous enverra un autre lien conduisant au portail de l’ACEI, où vous pourrez configurer l’installation du pare-feu DNS.

Combien de temps faut-il pour implanter cette initiative?

La configuration du pare-feu DNS demande environ une heure.

Combien de temps notre équipe dépensera-t-elle pour s’occuper du pare-feu DNS de l’ACEI après son installation?

Le pare-feu DNS réclame peu d’attention (habituellement moins d’une heure par mois).

Quelle expertise faut-il pour mettre en place et maintenir cette initiative?

Un membre de votre équipe IT ayant accès aux serveurs DNS du réseau possèdera l’expertise voulue pour installer et maintenir le pare-feu DNS de l’ACEI. Si votre équipe IT n’a pas les ressources nécessaires pour procéder à son installation, contactez le partenaire du RNRE de votre région. Il s’assurera que vous receviez l’aide requise pour profiter de cette initiative.

Faut-il installer des outils de cybersécurité particuliers pour profiter de cette initiative?

Non. Il n’y a aucune exigence minimale pour que l’organisation utilise le pare-feu DNS.

Protection hors réseau de l’’ACEI

Qu’est-ce que la protection hors réseau?

Cette fonctionnalité étend la protection du pare-feu DNS de l’ACEI aux utilisateurs de l’organisation chaque fois qu’ils se connectent à l’internet. En sécurisant les ordinateurs portables, les téléphones et les tablettes électroniques, la protection hors réseau permet à l’organisation de supporter ses utilisateurs sur les plateformes hybrides ainsi que les plateformes de télétravail et de télé-apprentissage. Ce service n’est subventionné que pour les membres du corps professoral et du personnel des organisations admissibles participantes.

Qui peut profiter de la protection hors réseau?

Organisations qui se sont inscrites au pare-feu DNS de l’ACEI

Le financement ne couvre que les membres du corps professoral et du personnel des organisations admissibles participantes, mais celles-ci peuvent payer pour que leurs étudiants en bénéficient également.

Comment accède-t-on à cette initiative?

Communiquez avec le partenaire du RNRE de votre province ou territoire.

Si l’organisation participe déjà au PIC, le partenaire du RNRE lui fera parvenir un lien vers le portail de l’ACEI afin qu’elle puisse activer la protection hors réseau. Si l’organisation ne participe pas encore au PIC, le partenaire du RNRE lui enverra un lien vers le formulaire d’inscription au programme.

Une fois le formulaire rempli, CANARIE enverra à l’organisation une « entente de collaboration en cybersécurité avec une organisation » (ECCO) pour qu’elle la ratifie. Cela fait, le partenaire du RNRE enverra à l’organisation un lien vers le portail de l’ACEI afin qu’elle s’inscrive au pare-feu DNS et à la protection hors réseau.

Combien de temps faut-il pour mettre en place cette initiative?

Le temps que requiert le déploiement de l’agent de protection du pare-feu DNS de l’ACEI dépend dans une large mesure de deux facteurs : l’usage d’un outil de déploiement automatique (comme Intune de Microsoft) et le nombre d’appareils sur lesquels l’agent de protection doit être installé. Les organisations qui utilisent couramment un outil de ce genre devraient pouvoir activer la protection hors réseau du pare-feu DNS en l’espace de quelques heures.

L’ACEI peut vous aider à déployer la protection hors réseau.

Quelle maintenance cette fonctionnalité exige-t-elle?

La seule maintenance que requiert la protection hors réseau du pare-feu DNS consiste à signaler les mises à niveau de l’ACEI. Aucune modification de la configuration n’est requise pour maintenir la protection hors réseau.

Fil de menaces du CanSSOC

Nous utilisons déjà le fil de menaces du CanSSOC avec le pare-feu DNS de l’ACEI. En quoi ceci est-il différent?

La source de renseignements est la même, mais le degré de protection offert par chacun est très différent. Par son intégration, le Fil de menaces du CanSSOC est une des sources d’information que le pare-feu DNS de l’ACEI emploie pour identifier les activités ou les sites malveillants sur le DNS et empêcher l’utilisateur d’y accéder.

Le pare-feu de la prochaine génération de l’organisation intègre directement le Fil de menaces du CanSSOC pour bloquer les menaces extérieures et les empêcher de s’infiltrer dans le réseau. Il protège ce dernier contre les cybermenaces externes qui tentent d’y accéder.

S’y ajoutent des services de surveillance et de signalement qui vous aideront à identifier les menaces éventuelles émanant du Web clandestin et à y faire face.

Nous sommes déjà abonnés à plusieurs fils de menaces. Avons-nous vraiment besoin de celui du CanSSOC?

Cette initiative ne remplace pas les fils de menaces que vous pourriez déjà avoir installés, elle les renforce avec des informations spécifiques au secteur. Le Fil de menaces du CanSSOC pourrait d’ailleurs incorporer des fils auxquels vous êtes abonné, notamment celui du Centre canadien pour la cybersécurité. Le Fil de menaces du CanSSOC regroupe et analyse diversw fils portant uniquement sur les menaces qui visent le milieu de la recherche et de l’éducation (R-E). Les cybermenaces sont si complexes de nos jours qu’une organisation R-E menacée peut mettre en danger le secteur dans sa totalité, par ricochet. Le Fil de menaces du CanSSOC permet au secteur R‑E canadien d’exploiter collectivement un moyen de défense national mis à la disposition des organisations.

Comment l’organisation peut-elle accéder à cette initiative?

Veuillez communiquer avec le partenaire du RNRE de votre province ou territoire.

Si l’organisation s’est déjà inscrite au PIC, le partenaire du RNRE de votre région vous enverra un lien menant au formulaire d’inscription du fil de menaces du CanSSOC.

- Remplissez puis soumettez le formulaire.

- CANARIE vous fera parvenir l’entente de confidentialité du CanSSOC, que vous devrez signer.

- Après que vous aurez ratifié l’entente de confidentialité, le partenaire du RNRE de votre région prendra contact avec vous pour organiser une séance d’information technique au terme de laquelle vous aurez accès au fil de menaces.

Si l’organisation n’est pas encore inscrite au PIC

- Le partenaire du RNRE de votre région vous enverra le lien menant au formulaire d’inscription, où vous pourrez aussi vous inscrire au fil de menaces du CanSSOC.

- Après que vous aurez rempli et soumis le formulaire, CANARIE vous enverra l’Entente de collaboration en cybersécurité avec une organisation (ECCO), que vous devrez signer.

- Une fois l’ECCO ratifiée, CANARIE vous fera parvenir l’entente de confidentialité du CanSSOC pour que vous la signiez.

- Après ratification de l’entente de confidentialité, le partenaire du RNRE de votre région prendra contact avec vous pour organiser une séance d’information technique au terme de laquelle vous aurez accès au fil de menaces.

Combien de temps faut-il pour implanter cette initiative?

La séance d’information technique dure environ deux heures et est entièrement guidée par un représentant du RNRE ou du CanSSOC.

Combien de temps devra-t-on passer pour s’en occuper après son installation?

Le CanSSOC a conçu son fil de menaces pour que l’organisation n’ait plus à s’en occuper au point de détection après un minimum de configuration.

Quelle expertise faut-il pour mettre en place et maintenir cette initiative?

La seule expertise requise est celle d’un administrateur possédant les compétences et les autorisations voulues pour accéder au pare-feu de l’organisation et y apporter quelques modifications.

Faut-il installer des outils de cybersécurité particuliers pour profiter de cette initiative?

Non. Cependant pour optimiser l’utilité du fil de menaces, on préconise l’usage d’un pare-feu de la prochaine génération. Le Fil de menaces du CanSSOC s’intègre aisément à Firepower de Cisco, à FortiGate de Fortinet et au pare-feu de la prochaine génération de Palo Alto, mais l’intégration à d’autres pare-feu de la prochaine génération ainsi qu’à des dispositifs de détection et de protection en bout de ligne est en cours de développement.

Système de détection des intrusions

Qu’est-ce qu’un système de détection des intrusions (SDI)?

Le SDI est une application qui détecte les cyberattaques en saisissant puis analysant les paquets de données sur le réseau. En surveillant un segment du réseau (ou un commutateur), le SDI suit le trafic qui y circule et affecte les nombreux hôtes connectés au segment en question. [Réf. glossaire du NIST ]

Nous utilisons déjà le Fil de menaces du CanSSOC. Avons-nous vraiment besoin du SDI?

Les initiatives subventionnées dans le cadre du programme Initiatives en cybersécurité (PIC) sont conçues pour fonctionner ensemble et rendre l’organisation plus sûre, donc, par voie de conséquence, accroître la sécurité du secteur de la recherche et de l’enseignement dans son ensemble. Le Fil de menaces fournit de précieux indicateurs de compromission pouvant intégrer des mesures de sécurité (pare-feu périphériques, listes de contrôle des accès, filtres pour le trafic, etc.) conçues pour protéger l’organisation par de multiples couches. Le SDI assure la surveillance sans laquelle de telles mesures seraient inefficaces.

Nous recourons déjà au pare-feu DNS de l’ACEI. Avons-nous aussi besoin du SDI?

Le pare-feu DNS de l’ACEI a été conçu pour assurer une protection en temps réel, quand l’utilisateur navigue sur l’internet. Le SDI surveille passivement le trafic qui circule sur le réseau, mais n’intervient pas dans les activités de l’utilisateur durant la navigation, ni avec le service du pare-feu DNS de l’ACEI.

Quelle est la différence entre un SDI et un pare-feu?

Le SDI surveille le trafic circulant sur le réseau de façon passive. Il identifie la signature spécifique d’une attaque ou les anomalies, et établit les bases à partir desquelles les activités suspectes sur le réseau seront signalées.

Le pare-feu est un dispositif en ligne qui fait barrière et régule les échanges entre réseaux, selon les politiques locales en matière de sécurité. Il contrôle activement les communications entre les réseaux au niveau des ports, des protocoles ou des applications.

De quelle façon le SDI améliore-t-il la sécurité de l’organisation?

Le système de détection des intrusions fournit de précieux renseignements sur l’activité du réseau de l’organisation. Les cadres de protection de l’information (CSF du NIST, CIS, ISACA, ISF, GDPR, ISO 27001, etc.) employés pour jauger le degré de sécurité de l’organisation considèrent le SDI comme un dispositif important pour la sécurité de cette dernière, car il rehausse ses capacités sur les plans de la surveillance, de la déclaration et du déclenchement d’alertes.

De quoi faut-il tenir compte avant de déployer le SDI?

CANARIE tiendra une séance de formation et remettra de la documentation en vue du déploiement, notamment sur ce qui suit :

- l’emplacement idéal pour le SDI;

- le genre de surveillance désiré– surveillance active (en ligne) ou passive (miroir);

- la direction du trafic à surveiller (nord-sud/internet-interne ou entre zones internes/est-ouest);

- le débit de la liaison de surveillance (1G, 10G);

- le type de connexion (filaire, optique);

- la gestion des journaux et le choix de la plateforme d’analyse (plateforme du SDI, système d’information et de gestion des incidents en sécurité ou SIEM, etc.).

Où le SDI se place-t-il dans le CSF (Cyber Security Framework) du NIST?

Le SDI se situe au niveau des contrôles du CSF pour la détection des menaces. Les données glanées par le SDI comblent aussi d’importantes lacunes au niveau des contrôles « surveillance et analyse ».

Quels efforts la participation à l’initiative SDI nécessitera-t-elle?

Pour participer à l’initiative, vous devrez (estimation du temps requis) :

- assister aux réunions de coordination du SDI;

- configurer le serveur et installer le SDI (4 heuresI);

- installer les points d’accès terminaux (durée variable selon la façon dont le réseau local est aménagé :: 2 – 4 heures);

- partager les données en accédant aux plateformes d’analyse (2 – 4 heures);

- demander au personnel de sécurité de l’institution de surveiller régulièrement le SDI;

- rédiger le rapport final au terme du financement.

Comment les intrusions sont-elles détectées?

Le SDI de l’initiative utilise l’application Network Security Monitor (NSM) de Zeek pour analyser le trafic et déceler les anomalies.

Comment et où puis-je obtenir du soutien technique?

La communauté du SDI est une excellente ressource. Les participants peuvent partager leurs constatations avec elle et lui poser des questions techniques. Les participants ont également tous accès à un canal Slack qui leur est consacré.

L’équipe en cybersécurité de CANARIE vous procurera aussi une assistance technique, notamment avec le portail SDI, sur lequel vous trouverez de la documentation. Si vous avez besoin d’une plus grande aide, notre équipe reste régulièrement en contact avec les créateurs de Zeek.

Les équipes de l’Université Victoria et de l’Université de Waterloo qui ont développé les plateformes d’analyse pour le SDI dispensent le soutien technique qui s’y rapporte. FYELABS offre aussi du soutien pour l’interface graphique locale servant de module au SDI de Zeek et permettant l’analyse des données stockées directement dans le serveur du SDI.

Questions techniques

Quelles sont les contraintes techniques de l’installation?

Vous aurez besoin de ce qui suit pour installer le SDI :

- Espace pour un serveur 1U sur le râtelier, avec prise de 120 V

- Connexion optique ou filaire de 1 G ou 10 G du serveur au réseau par les deux points d’accès terminaux (connexion optique passive ou filaire active) ou ports en miroir sur l’équipement réseau existant

- Connexion 1 G au serveur en tant qu’administrateur pour mettre à jour le logiciel et envoyer les données choisies par l’utilisateur aux plateformes d’analyse du SDI

L’analyse comparative des vulnérabilités du CUCCIO

Qu’est-ce que l’« analyse comparative des vulnérabilités »?

L’expression désigne une méthode qui met en relief la situation d’une organisation sur le plan de la sécurité de façon probante en comparant sa performance et ses pratiques en la matière à celles d’autres organisations de recherche et d’éducation. L’analyse comparative des vulnérabilités s’appuie sur des sondages et les constatations de services de surveillance externes. Elle suit aussi les progrès du milieu de la recherche et de l’éducation en regard d’un ensemble de pratiques exemplaires. Les organisations utilisent souvent les données et les rapports issus d’une telle analyse pour planifier des améliorations dans le domaine de la sécurité et montrer qu’il importe d’investir en cybersécurité à l’interne.

Qu’entend-on par « surveillance permanente »?

La surveillance permanente consiste en l’envoi nocturne d’observations sur la sécurité qui brossent un tableau objectif des principaux risques courus par l’organisation. Les organisations qui n’ont pas encore mis en place de pratiques éprouvées pour gérer leurs vulnérabilités et protéger leurs serveurs ainsi que d’autres ressources cruciales trouveront ce service particulièrement utile, car il procure des informations qui font souvent défaut aux organisations de recherche et d’éducation (dispositifs des utilisateurs qui ont été compromis, vulnérabilités des systèmes hébergés à distance, nombreuses erreurs de configuration). Une surveillance constante décèlera les dispositifs infectés jusqu’à présent non détectés, les vulnérabilités passées inaperçues ainsi que les configurations erronées dans les courriels, les applications Web et ainsi de suite. Beaucoup d’organisations ont du mal à obtenir des données aussi détaillées, ou n’ont pas les moyens de se les procurer.

En quoi consiste l’« évaluation des fournisseurs »?

BitSight propose des rapports sur la cybersécurité de plus de 200 000 organisations. Ces rapports indiquent la cote et les notes en cybersécurité de l’organisation selon 23 vecteurs de risque. Ils sont disponibles sur demande, sous deux formes :

- rapports hebdomadaires sur les fournisseurs de l’organisation (quand on souhaite suivre la performance d’un fournisseur de système de gestion de l’apprentissage en matière de sécurité pendant un an, par exemple);

- rapports spéciaux sur un fournisseur dont on songe à acquérir les services en ligne (rapport ponctuel rédigé quand le besoin s’en fait sentir).

Comment l’analyse comparative du CUCCIO aidera-t-elle mon organisation à s’améliorer sur le plan de la cybersécurité?

Contrairement aux évaluations de la maturité en sécurité, qui reposent dans une large mesure sur des sondages, l’analyse comparative des vulnérabilités du CUCCIO combine les données analytiques de services de surveillance indépendants (en l’occurrence BitSight) aux réponses des participants aux questionnaires, qui les complètent. Cette approche facilite la remise en contexte des données, permet d’obtenir des renseignements plus détaillés et renseigne l’organisation qui souhaite planifier des mesures de sécurité et continuer de s’améliorer sur ce plan. Elle permet aussi de cerner les méthodes et les pratiques exemplaires qui fonctionnent bien ailleurs.

Comment le groupe de travail opère-t-il?

Le groupe de travail se compose de représentants des organisations participantes. Ceux-ci ont accès au portail BitSight, reçoivent les rapports comparatifs, répondent aux questionnaires et en obtiennent les résultats, qui sont examinés par le groupe de travail à la lumière des pratiques en matière de sécurité, ce qui influe sur l’évolution de l’analyse comparative. Pour rendre cette collaboration plus facile, le groupe utilise une liste de diffusion, un site sur lequel sont partagés les documents, des sondages et des ateliers. Ses membres peuvent vérifier les notes et la cote obtenues par chaque organisation, mais pas le détail des constatations, les données analytiques ni les réponses aux questionnaires. Les membres du groupe de travail sont tenus de respecter les conditions associées à la participation de leur organisation à l’initiative, notamment celle que les notes et la cote de toutes les organisations doivent demeurer confidentielles.

Les données et les résultats de mon organisation resteront-ils confidentiels?

Le service d’évaluation BitSight attribue des notes et une cote générale en cybersécurité à plus de 200 000 organisations. N’importe qui peut se procurer ces données. Le CUCCIO achète une grande partie des données employées pour son analyse comparative à BitSight, cependant il n’exerce aucun contrôle sur ceux qui pourraient vouloir en faire autant en achetant directement les données à BitSight. Quoi qu’il en soit, seuls les membres du groupe de travail ont accès aux notes et aux données de leur organisation et ils sont tenus de les garder confidentielles. Ces notes apparaîtront de manière générale dans certains rapports, sans que l’organisation à laquelle elles se rapportent soit identifiée. Par exemple, les membres du groupe de travail pourraient remettre le rapport de fin d’année du groupe au DPI de leur organisation, mais ce rapport n’identifiera aucune des organisations concernées.

Les présentations sur le projet renferment des renseignements généraux et moins détaillés sur les progrès réalisés par le milieu de la recherche et de l’éducation, encore une fois sans qu’on précise la performance d’une organisation quelconque [1] [2] .

Les analystes duCanSSOC auront accès aux observations (données) sur la sécurité que l’organisation reçoit chaque nuit dans le cadre du volet « surveillance permanente » de l’initiative. Ils s’en serviront pour signaler aux organisations les risques et les menaces susceptibles de les affecter.

Quelles données l’organisation devra-t-elle fournir?

La majeure partie des données viendra d’un questionnaire qui portera notamment sur les aspects que voici.

- Un indice de complexité, établi d’après le nombre d’employés et d’étudiants en équivalents à temps plein ainsi que d’après les revenus issus de la recherche

- Le cloisonnement du réseau, d’après la plage d’adresses IP publiques du réseau sans fil et des autres réseaux de l’organisation essentiellement peuplés d’appareils appartenant aux utilisateurs, ainsi que les autres adresses du réseau universitaire

- Les mesures de sécurité appliquées aux courriels

- La détection des systèmes qui ont été compromis et les mesures prises pour y remédier

- Les mesures qui préviennent l’infection des réseaux sans fil

- L’authentification multifactorielle

- La posture de sécurité (sondage plus important reposant les données de Jisc, fournisseur de l’infrastructure IT et des services du milieu de la recherche et de l’éducation du R.-U.)

- La gestion des vulnérabilités

- La sécurisation du télétravail

À quoi les données de l’analyse comparative serviront-elles à mon organisation?

Les équipes chargées de la sécurité pourront mesurer les progrès accomplis au niveau des pratiques exemplaires et des vecteurs de risque tout en comparant leur performance à celle d’autres équipes.

Le DPI pourra présenter les données de l’analyse aux dirigeants, au comité de vérification et au conseil d’administration de l’organisation pour qu’on investisse davantage dans les pratiques en cybersécurité et adopte ces dernières.

Comment saurai-je si l’analyse comparative des vulnérabilités du CUCCIO est efficace?

L’analyse comparative des vulnérabilités a déjà identifié une série de pratiques exemplaires que les chiffres ont confirmées. Elle a aussi aidé les organisations à jauger leur performance en sécurité et d’autres domaines. Par exemple, en 2018, l’équipe qui pilote l’initiative a établi une corrélation entre un relèvement de la note au titre des dispositifs compromis et l’usage de pare-feux de la prochaine génération avec un pare-feu DNS, ce qui est devenu la pratique recommandée, une pratique que l’on suit d’année en année. De même, l’équipe examine les progrès enregistrés par l’authentification multifactorielle depuis 2018, une autre pratique qu’elle n’a cessé de promouvoir. Les OPSi et les chefs de la sécurité rapportent souvent que leur participation à l’initiative a contribué à accroître les investissements en sécurité et à rehausser les pratiques en la matière de leur organisation.

Nous participons déjà à des évaluations et quantifions déjà la cybersécurité. Qu’a de différent l’analyse comparative des vulnérabilités du CUCCIO?

Il est possible que vous mesuriez déjà certains aspects importants de vos pratiques en cybersécurité, ainsi que l’efficacité et la performance de telles pratiques. Peut-être participez-vous aussi déjà à des évaluations qui analysent les mesures en cybersécurité mises en place par l’organisation et la façon dont ces mesures atténuent ses vulnérabilités. Cependant, ces activités supposent habituellement la comparaison à un cadre comme celui du NIST, ou l’usage d’une liste de vérification normalisée pour la cybersécurité. L’analyse comparative des vulnérabilités du CUCCIO effectue plutôt la comparaison avec un jeu de normes établi par des organisations analogues à la vôtre et établit les liens entre mesures et évaluations, de même que les résultats de l’exercice et leur évolution dans le temps. Pour en savoir plus sur la différence entre les trois méthodes, lisez ce billet.

L’analyse comparative du CUCCIO complète les évaluations usuelles qui s’appuient sur des sondages et les évaluations intégrales qui reposent sur un cadre de cybersécurité. Elle ne les remplace pas.

Cette analyse est pour vous l’occasion d’évaluer la performance de l’organisation sur des aspects cruciaux d’après les vecteurs de risques apparents (nombre d’appareils compromis, désuétude des logiciels des serveurs et des ordinateurs, configuration de la messagerie électronique, etc.). Les données viennent de plus de 120 sources exclusives ou ouvertes. L’analyse du CUCCIO permet également de vérifier la performance et les pratiques de l’organisation en les comparant de façon détaillée à celles d’organisations similaires, ce qui est souvent impossible avec une évaluation de la maturité des mesures de sécurité.

Quelles organisations auront accès aux notes et aux données de la mienne issues de l’analyse comparative?

Les analystes du CanSSOC auront accès aux mêmes observations (données) sur la sécurité que vous recevrez durant la nuit dans le cadre de la surveillance permanente. Ils s’en serviront pour signaler les menaces et les risques éventuels que court l’organisation.

Les membres du groupe de travail ont accès aux cotes et aux évaluations de toutes les organisations, mais pas aux résultats détaillés aux données analytiques ni aux réponses aux questionnaires. Ils sont aussi tenus de respecter les conditions rattachées à leur participation, entre autres celle de garder les notes et la cote des organisations confidentielles.

Nous recourons déjà à un autre service d’évaluation de la cybersécurité (p. ex., SecurityScorecard). En quoi l’analyse comparative du CUCCIO est-elle différente?

L’analyse du CUCCIO vous permet de comparer les progrès de l’organisation à ceux d’autres institutions de recherche et d’éducation, ainsi qu’aux pratiques adoptées par des organisations d’une taille et d’une complexité similaires mais dont la performance est supérieure à la vôtre. Les données sont glanées au moyen de questionnaires que n’utilisent pas les autres services d’évaluation. Ainsi, l’analyse du CUCCIO suit l’adoption de l’authentification multifactorielle, l’usage de pare-feux pour protéger les actifs, les méthodes de gestion des vulnérabilités et d’autres éléments.

Qu’économiserons-nous en participant à l’analyse comparative du CUCCIO par le biais du PIC?

Les licences de l’analyse comparative des vulnérabilités, de la surveillance permanente et de l’évaluation des fournisseurs coûtent environ 4 800 $ par année. Les organisations admissibles qui se sont inscrites au programme Initiatives en cybersécurité (PIC) de CANARIE ne paient pas ces frais.

Combien de fois faudra-t-il répondre à un questionnaire ou à un sondage?

Deux formulaires doivent être remplis à l’inscription. Ils seront suivis par six brefs questionnaires, souvent espacés d’une ou deux semaines, pour lesquels vous disposerez de deux semaines. Le groupe de travail détermine les questions qu’il faudrait poser et la manière dont les sondages sont structurés. Les questionnaires connaîtront sans doute des modifications quand débutera le projet Évaluation des vulnérabilités du RNRE, de manière à éviter le double emploi et à faire en sorte que les deux initiatives se complètent.

Quelles sont les exigences sur le plan technique et sur celui de la maintenance?

La participation à l’analyse comparative des vulnérabilités du CUCCIO n’est assortie à aucune exigence, que ce soit technique ou sur le plan de la maintenance. Les organisations de recherche et d’éducation (R-E) de toute taille et de toute nature sont encouragées à s’inscrire à l’initiative. Plus il y aura d’inscriptions, plus le jeu de données sera robuste et plus le milieu R-E en retirera des avantages.

Avec qui dois-je communiquer pour obtenir de l’aide?

Pour obtenir de l’aide, vous n’avez qu’à prendre directement contact avec l’équipe du CUCCIO chargée de l’analyse comparative et partager l’information avec les autres membres du groupe de travail.

Pourquoi le CUCCIO n’utilise-t-il que les données de BitSight?

Plusieurs entreprises proposent un service similaire mais après une courte évaluation, en 2017, le CUCCIO a retenu BitSight, un guichet unique et complet qui rassemblent les données d’une centaine de sources et collabore avec plusieurs partenaires (souvent de façon exclusive) spécialisés dans diverses formes de télémétrie.

Le CUCCIO teste présentement d’autres services de données dans le cadre du volet « surveillance permanente » et pourrait éventuellement y recourir pour son analyse comparative.

En quoi consistent les données que procure BitSight?

BitSight fournit trois sortes de données.

- Une évaluation globale

- Une note littérale (ainsi qu’une note sur 100) pour divers aspects comme les infections par réseau de zombies, les systèmes susceptibles d’être asservis, la propagation des pourriels, la configuration SSL, l’intervalle entre les mises à niveau, les ports ouverts, les logiciels des serveurs, les logiciels des ordinateurs et ainsi de suite

- Des données analytiques, c’est-à-dire les données détaillées expliquant la note attribuée (habituellement, ces données ne sont transmises qu’à l’entreprise ou à l’organisation cotée; les organisations participantes autorisent le CUCCIO à télécharger les données en question dans le cadre de son analyse comparative)

Quels liens puis-je établir entre les données de BitSight et les évaluations fondées sur le NIST?

Les rapports sommatifs PDF et les fichiers CSV sont disponibles sur le portail de BitSight. Ils indiquent dans quelle mesure l’organisation respecte le cadre du NIST en cybersécurité ou la norme ISO 27001, qui intègre les notes BitSight.

Évaluation nationale de la cybersécurité

Qu’est-ce qu’une auto-évaluation de la cybersécurité?

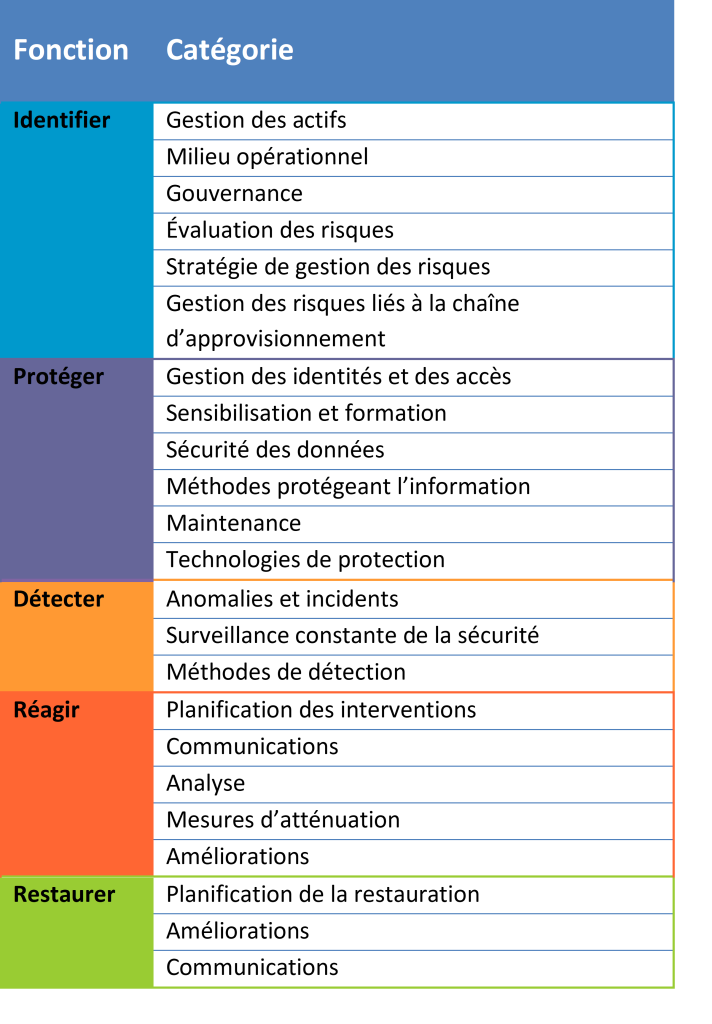

L’auto-évaluation de la cybersécurité est une façon d’évaluer les mesures de sécurité en vue d’établir la situation générale de l’organisation en la matière. L’Évaluation nationale de la cybersécurité (ENC) utilise pour cela le Cybersecurity Framework (CSF) du National Institute of Standards and Technology (NIST) des États-Unis, un modèle divisé en cinq fonctions et 23 catégories. Les réponses aux questions déterminent comment l’organisation s’en tire dans chaque catégorie et contribuent à identifier les éléments qui présentent les plus grands risques.

L’auto-évaluation de la cybersécurité n’offre pas la même perspective qu’une évaluation ou un audit indépendants. En effet, l’audit externe consiste en une évaluation de la situation à un moment précis. On vérifie l’existence de mesures de sécurité spécifiques. L’évaluation de la cybersécurité, en revanche, consiste en une analyse générale qui précisera l’efficacité des mesures en question et le degré de maturité général de l’organisation sur le plan de la cybersécurité, en regard d’un cadre établi (le CSF du NIST, dans le cas qui nous intéresse).

À quelles interrogations l’évaluation apportera-t-elle une réponse?

Le rapport final reçu par l’organisation vous aidera à répondre à certaines questions, parmi lesquelles les suivantes :

- Quelles sont les forces et les faiblesses actuelles de l’organisation et quels risques court-elle?

- Quel est le degré de maturité du programme de cybersécurité de l’organisation?

- Où l’organisation se situe-t-elle par rapport à un modèle établi en cybersécurité?

- Sur quoi l’organisation devrait-elle concentrer ses dépenses en cybersécurité?

- Comment les capacités en cybersécurité de l’organisation se comparent-elles à celles des organisations similaires?

En quoi l’auto-évaluation de l’ENC diffère-t-elle de l’Analyse comparative des vulnérabilités du CUCCIO?

L’auto-évaluation de l’ENC s’appuie sur un jeu structuré de questions qui s’inspirent du Cybersecurity Framework du NIST. Des questions à choix multiple suivent le cheminement du modèle de référence intitulé « Capability Maturity Model Integration » (CMMI), ou modèle intégré du niveau de maturité. En participant à l’évaluation, l’organisation en apprendra davantage sur l’efficacité avec laquelle elle veille activement à sa cybersécurité dans les différentes fonctions que couvre le CSF et obtiendra un portrait représentatif des éléments auxquels elle devra prêter attention afin de rehausser sa situation générale sur le plan de la cybersécurité. L’auto-évaluation fondée sur le cadre du NIST porte sur trois éléments majeurs :

- la mesure dans laquelle les contraintes associées à la mission ou aux activités de l’organisation, les objectifs de cette dernière en matière de risques et les menaces qui planent sur elle formalisent et étayent ses méthodes de gestion des risques;

- l’importance du programme intégré de gestion des risques qui sous-tend l’approche de l’organisation en matière de cybersécurité, y compris les méthodes employées par les principaux responsables de la cybersécurité pour signaler les risques pertinents aux autres cadres;

- la participation de l’organisation à l’écosystème pour en apprendre davantage sur les risques en cybersécurité et aider les membres de sa communauté (y compris les maillons de sa chaîne d’approvisionnement) à bien les saisir.

Face à l’ampleur des informations recueillies, une seule et même personne ne pourra répondre à la totalité des questions : on devra interroger divers membres de l’organisation pour obtenir des réponses et glaner leurs points de vue.

L’Analyse comparative du CUCCIO produit un bulletin de note qui dérive de plusieurs analyses externes de l’organisation. Combinés, ce service et l’Évaluation nationale de la cybersécurité brosseront un tableau complet des capacités de l’organisation sur le plan de la cybersécurité, ainsi que de ses forces et de ses faiblesses dans ce domaine.

Comment peut-on établir un lien entre les données de l’Évaluation nationale de la cybersécurité et la note de l’Analyse comparative du CUCCIO?

L’ENC et l’Analyse comparative se complètent par nature.

Actionné par la plateforme BitSight, l’Analyse comparative du CUCCIO calcule sa note d’après une surveillance technique continue des domaines de l’organisation accessibles de l’extérieur. Cette analyse dévoile les problème de configuration, les vulnérabilités et les informations sur les failles connues récoltées ailleurs. BitSight évalue les technologies en usage exposées et les suit en permanence afin de déceler les nouvelles vulnérabilités.

De son côté, l’ENC est une évaluation ponctuelle fondée sur le CSF du NIST. Les évaluations de ce genre insistent moins sur la technologie. Elles se concentrent plutôt sur la maturité des processus qui sécurisent l’organisation. Elles portent donc sur des aspects qu’une évaluation de caractère technique ne peut cerner directement.

Ensemble, l’ENC et BitSight brossent un tableau complet de la situation au niveau de la cybersécurité et identifient les faiblesses qui pourraient accroître les risques d’incident si on n’y remédie pas. BitSight pourrait, par exemple, fournir la preuve que, par sa présence externe, l’organisation prête le flanc à une cyberattaque parce que certaines rustines de sécurité n’ont pas été appliquées. Pareille constatation pourrait amener l’organisation à constater que ses méthodes de gestion des rustines et son service de sécurité des TI ne fonctionnent pas aussi bien qu’ils le devraient.

Inversement, l’ENC pourrait révéler que la continuité des activités de l’organisation laisse à désirer, avec le risque accru qu’on mettrait plus de temps qu’on le souhaite à régler une défaillance advenant un problème au niveau de la cybersécurité.

Comment l’Évaluation nationale de la cybersécurité rendra-t-elle l’organisation plus sûre?

L’Évaluation nationale de la cybersécurité identifie les lacunes et les priorités de l’organisation participante. Le rapport fourni recommande les mesures qu’il faudrait immédiatement adopter pour rehausser la sécurité ou tracer une meilleure feuille de route à long terme en matière de cybersécurité.

Une telle évaluation aidera l’organisation à déterminer ses lacunes sur le plan de la sécurité et les risques généraux qu’elle court. En participant à cette initiative, l’organisation saisira mieux ses forces et ses faiblesses, ce qui lui permettra d’atténuer les risques d’incident.

Pourquoi l’évaluation repose-t-elle sur le Cybersecurity Framework (CSF) du NIST?

Le gouvernement canadien a décidé d’ajouter le milieu universitaire aux infrastructures essentielles au pays et de le protéger davantage contre les cybermenaces par l’entremise du Centre canadien pour la cybersécurité. Le modèle du NIST est le meilleur en cybersécurité conçu pour gérer et atténuer les risques dans les organisations qu’on estime indispensables.

Bien que le secteur de l’enseignement supérieur ait de nombreux autres cadres similaires à sa disposition, le RNRE a retenu celui du NIST afin d’appliquer une approche uniforme à l’ensemble des participants canadiens et de faciliter le financement des mesures qui remédieront aux problèmes communs identifiés dans les différentes fonctions couvertes par le modèle (identifier, protéger, détecter, réagir, restaurer).

Quelles données devrai-je fournir?

L’ENC ne recueille pas de renseignements qui permettraient d’identifier une personne en particulier. Les données requises sont les suivantes.

- Coordonnées (prénom, nom, adresse électronique) du « propriétaire du questionnaire » à l’organisation. Ces renseignements serviront à créer un compte sur la plateforme Alyne, utilisée pour le questionnaire de l’ENC.

- Données nécessaires pour situer l’organisation en regard de l’indice de complexité mondial, notamment en fonction des ETP (étudiants et employés) et des revenus venant de la recherche.

- Réponses aux questions à choix multiple de l’évaluation.

À quoi serviront les rapports de l’ENC pour l’organisation?

L’organisation recevra trois sortes de rapport des analystes en cybersécurité de l’équipe du service national du RNRE.

- Rapport sur les résultats de l’évaluation et recommandations

Destinataires : président, conseil d’administration, agent principal de la sécurité de l’information (APSI), gestionnaires de risques, vice-président de la recherche, recteur, équipe de sécurité, dirigeant principal de l’information (DPI), vice-président des finances et de l’administration, comités responsables des risques et des audits

Résumé général des résultats de l’évaluation incluant le degré de maturité de l’organisation comparativement au degré de maturité général souhaité et degré de maturité de chacune des cinq fonctions du CSF du NIST, trois principaux risques courus par l’organisation selon l’évaluation et recommandations concernant la façon d’y remédier

- Rapport comparatif

Destinataires : équipe de sécurité, DPI, vice-président des finances et de l’administration et autres cadres, comités responsables des risques et des audits

Diagrammes et graphiques qui permettront à l’organisation de se comparer aux organisations similaires (d’après l’indice de complexité mondial)

Le DPI pourra utiliser les deux premiers rapports pour prioriser les investissements en sécurité ainsi que sensibiliser les cadres et d’autres intervenants à l’importance de la cybersécurité.

- Données brutes

Destinataires : équipe de sécurité et DPI

Un document PDF et un fichier Excel rassemblant les données brutes de l’évaluation seront disponibles sur la plateforme Alyne. L’équipe de sécurité de l’organisation pourra s’en servir pour sa propre analyse et pour identifier les forces et les faiblesses.

Nous effectuons déjà une évaluation annuelle à la demande de notre compagnie d’assurance. En quoi cette évaluation est-elle différente?

Le questionnaire de la compagnie d’assurance aide celle-ci à établir les risques qu’elle court en proposant une assurance contre les cybermenaces à des clients éventuels. Les questions posées n’abordent pas toutes les facettes d’un programme de sécurité. L’ENC est conçue pour aider l’organisation à jauger la cybersécurité sous tous les angles et à déterminer le degré de maturité auquel l’organisation est parvenue dans chaque cas. De cette façon, celle-ci cernera mieux ses principales lacunes et pourra y remédier avant qu’une compagnie d’assurance ou un vérificateur l’exige.

Qu’économisera l’organisation en participant à l’Évaluation nationale de la cybersécurité que subventionne le PIC?

L’organisation économisera l’achat d’une licence d’exploitation pour une plateforme d’évaluation de la cybersécurité et le temps qu’on consacrerait à en extraire les données pour établir où se situent les risques. Le service national dispensera aussi à l’organisation de la formation, de l’aide et des conseils impossibles à obtenir en procédant à une évaluation soi-même.

En sachant mieux où elle en est sur le plan de la cybersécurité et en adoptant les mesures nécessaires pour remédier aux manques ou aux faiblesses, l’organisation atténuera les risques de cyberattaque ou de fuite des données. En 2021, on estimait à 7,44 M$ le coût moyen d’une atteinte à la protection des données, au Canada (Source : Cost of a Data Breach 2022 Report | IBM).

À quelle fréquence devrai-je répondre au questionnaire?

Les organisations admissibles seront priées de remplir au questionnaire une fois l’an, à l’intérieur d’une période établie.

Quelles sont les exigences techniques sur les plans de l’exécution et de la maintenance?

Il n’y en a aucune pour participer à l’ENC. Les institutions de recherche et d’enseignement sont encouragées à s’inscrire à l’initiative, peu importe leur taille. Plus d’organisations admissibles participeront à l’exercice, plus grande sera la fiabilité des données sur lesquelles s’appuieront les décisions et les approches régionales ou nationales, ce qui multipliera les retombées de l’évaluation pour l’organisation.

Qui dois-je appeler pour obtenir de l’aide?

Si vous avez besoin d’aide, communiquez directement avec l’équipe du service national de l’ENC en écrivant à [email protected]. Vous trouverez aussi de la documentation et des tutoriels sous forme de vidéos à l’adresse https://nca.nren.ca.

Combien de questions y a-t-il?

L’évaluation compte 240 questions sur les cinq fonctions (identifier, protéger, détecter, réagir, restaurer) du CSF du NIST.

Combien de temps me faudra-t-il pour répondre au questionnaire?

Tout dépend de la mesure dans laquelle vous devrez consulter d’autres groupes ou collègues de l’organisation en vue de fournir une réponse exacte et assez détaillée à certaines questions. Dans un tel cas, vous pourriez choisir de communiquer directement avec les personnes concernées (en les consultant ou en organisant une rencontre, par exemple) ou de confier certaines parties de l’évaluation à d’autres avec la fonction « délégation » de la plateforme Alyne.

Une personne qui répondrait elle-même aux 240 questions de l’auto-évaluation pourrait le faire en moins d’une journée. Néanmoins, puisque le questionnaire aborde différents aspects de l’organisation, il est peu probable qu’elle y parvienne sans aide.

Quand recevra-t-on les rapports de l’évaluation?

Les rapports seront diffusés trois mois après remise du questionnaire à l’échéance fixée. Toutefois, comme l’équipe du service national rédigera les rapports séparément, il se pourrait qu’un participant reçoive les résultats et les recommandations plus tôt, si l’organisation a terminé et remis son questionnaire avant la date fixée.

Pourquoi a-t-on choisi la plateforme Alyne pour l’ENC?

Les partenaires du RNRE ont retenu cette plateforme au terme d’un appel d’offres et d’une évaluation rigoureuse du service. C’est la plateforme Alyne qui répond le mieux aux besoins de l’évaluation nationale.

De combien de temps dispose-t-on pour répondre au questionnaire?

Pour agréger les données sur les organisations participantes en vue de rédiger les rapports, le questionnaire doit être remis au plus tard à minuit le 15 décembre 2023.

Quelles autres organisations auront accès à la note ou aux données de notre évaluation?

Un aspect crucial de l’Évaluation nationale de la cybersécurité (ENC) est que chaque organisation participante pourra comparer le degré de maturité en cybersécurité auquel elle est parvenue à celui d’autres organisations semblables. Cependant, les données seront suffisamment agrégées pour qu’on ne puisse identifier les organisations qui participent à l’exercice.

Les données et les résultats de mon organisation seront-ils confidentiels?

Absolument. Les personnes qui traitent les données seront tenues de respecter l’entente de confidentialité de CANARIE. D’autre part, une politique d’utilisation appropriée régira le stockage et la diffusion des données ainsi que la consultation et l’usage de ces dernières pour faciliter la prise de décisions visant à répondre aux besoins essentiels des milieux canadiens de la recherche et de l’éducation.

J’ajoute des données très délicates à cette évaluation. Quelles mesures a-t-on prises pour les protéger?

La sécurité est demeurée une priorité lors de l’appel d’offres national visant l’acquisition de la plateforme qui servira de base au service de l’ENC. Le comité responsable, composé d’agents principaux de la sécurité de l’information (APSI) et d’autre professionnels de la sécurité du secteur canadien de l’enseignement supérieur, a étudié le rapport HECVAT (Higher Education Community Vendor Assessment Toolkit) d’Alyne. Toutes les données de l’ENC seront stockées au Canada et le responsable technique de l’ENC en a obtenu la preuve. De plus, CANARIE a vérifié la cote de sécurité d’Alyne et de sa plateforme (établie par des outils reconnus pour évaluer les risques en la matière).

Enfin, les membres de l’équipe du service national de l’ENC sont tous liés par une entente de confidentialité ainsi que par la Politique d’utilisation appropriée qui établit les exigences et les restrictions associées à l’usage, à la diffusion et au stockage des données de l’ENC.

Les possibilités d’auto-évaluation ne manquent pas : compagnies d’assurance, agences gouvernementales et entreprises privées en proposent. En quoi l’ENC est-elle unique?

L’Évaluation nationale de la cybersécurité (ENC) que proposent les partenaires du RNRE canadien a été spécifiquement conçue pour le secteur canadien de la recherche et de l’éducation. Les organisations admissibles, inscrites au programme Initiatives en cybersécurité (PIC) de CANARIE, y ont accès gratuitement. L’ENC brosse un tableau complet du degré de maturité de l’organisation sur le plan de la cybersécurité et couvre toutes les fonctions, catégories et sous-catégories du cadre (Cybersecurity Framework) élaboré par le NIST. L’ENC n’oblige pas l’organisation à fournir des détails sur son infrastructure technique ni sur les attaques qu’elle a pu subir dans le passé.

L’ENC n’est pas qu’un outil d’évaluation. S’y ajoute un service que complètent une formation continue et l’aide des analystes en cybersécurité membres de l’équipe du service national du RNRE. En participant à l’ENC, l’organisation recevra un rapport individualisé qui, non seulement, identifiera de façon précise les risques qu’elle court, ses faiblesses et ses lacunes, mais lui prodiguera aussi des conseils sur les investissements essentiels et ceux qui auront le plus d’impact. Ce rapport personnalisé vous permettra de comparer les pratiques et les capacités en cybersécurité de l’organisation à celles d’organisations similaires, selon l’indice mondial de complexité (le même système de classement que celui employé pour d’autres initiatives du PIC comme l’analyse comparative des vulnérabilités du CUCCIO). L’ENC est un exercice annuel et les réponses des évaluations antérieures serviront de données comparatives dans les rapports subséquents.

Enfin, aux paliers provincial et fédéral, les informations agrégées de l’ENC produiront une vue homogène du secteur, ce qui facilitera l’établissement des priorités, donc l’investissement dans de nouveaux services et le développement de ceux-ci.